- الاتفاقية الإبراهيمية رفعت سقف التسامح - الإمارات نيوز

- ترمب يعلن تخصيص 10 مليارات دولار لغزة في أول اجتماع لمجلس السلام

- ترامب: ستكتشفون القرار بشأن إيران خلال 10 أيام

- على هامش قمة تأثير الذكاء الاصطناعي، التقى ولي عهد أبوظبي رئيس جمهورية سريلانكا - الإمارات نيوز

- ترامب يعلن حجم الأموال المخصصة لغزة وتفاصيل إدارتها

- عقوبات أميركية على 3 من قادة الدعم السريع بسبب أفعالهم في الفاشر

- أندرو هو أول فرد كبير من العائلة المالكة يُعتقل منذ 400 عام

- ترامب يستعرض دوره في وصول قادة أجانب إلى السلطة

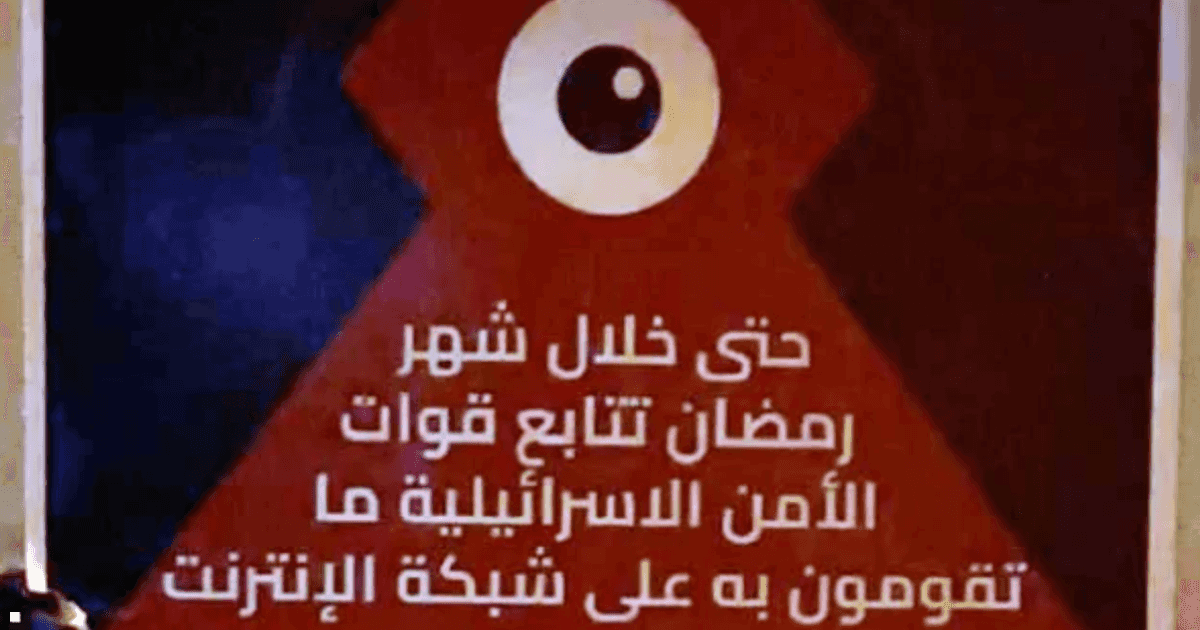

- "حتى خلال رمضان".. إسرائيل تنشر رسائل تحذيرية في الضفة

- 5 دول رئيسية.. ملامح القوة الدولية في غزة تتضح

- تحذير من مادة خطرة يثير فوضى بالبرلمان الألماني

- بريطانيا ترفض منح واشنطن إذناً لاستخدام قواعدها في ضربات على إيران

- ميلادينوف: 2000 فلسطيني تقدموا إلى قوة الشرطة الجديدة في غزة

- ترامب يعلن حجم الأموال المخصصة لغزة وتفاصيل إدارتها

- نتنياهو: إذا ارتكب خامنئي خطأ وهاجمونا فسيتلقون رداً لا يمكن تصوره

- نتنياهو يستبق كلمة ترامب: لا إعمار في غزة قبل نزع السلح

- غضب جزائري من تصريحات حسين فهمي عن فيلم للأخضر حمينة والنجم المصري يوضح

- غضب في العراق بسبب فيديو يظهر "الجواهري" في خدمة رئيس الوزراء

تقرير: روبوتات الدردشة المزودة بتصفح الويب تتحول إلى قنوات للبرمجيات الخبيثة

كشف عرض تقني أجرته شركة Check Point عن إمكانية استغلال روبوتات الدردشة المدعومة بتصفح الإنترنت كوسيط لنقل أوامر البرمجيات الخبيثة، في أسلوب قد يسمح للمهاجمين بإخفاء اتصالاتهم داخل حركة مرور تبدو طبيعية.

من خادم أوامر إلى روبوت دردشة

تقليدياً، تتصل البرمجيات الخبيثة بخادم تحكم وسيطرة (C2) للحصول على التعليمات.

لكن في السيناريو الجديد، يمكن للبرمجية المصابة أن تطلب من روبوت دردشة مزود بميزة التصفح تحميل رابط خبيث وتلخيص محتواه، ثم استخراج الأوامر المضمّنة داخل النص المعاد، بحسب تقرير نشره موقع "digitaltrends" واطلعت عليه "العربية Business".

وبحسب العرض، تم اختبار التقنية عبر الواجهات الويب لكل من غروك و كوبايلوت، دون الحاجة إلى استخدام واجهات برمجة التطبيقات (API) أو مفاتيح وصول، ما يقلل العوائق أمام إساءة الاستخدام.

قناة مزدوجة للبيانات

لا يقتصر الأمر على جلب الأوامر، بل يمكن أيضاً استخدام المسار نفسه لتهريب البيانات من الجهاز المصاب.

إحدى الطرق المقترحة تعتمد على تضمين البيانات المسروقة داخل معاملات عنوان URL، ليقوم روبوت الدردشة بطلب الرابط وإرسال البيانات ضمنياً إلى بنية تحتية يسيطر عليها المهاجم.

ويمكن استخدام تقنيات ترميز بسيطة لإخفاء المحتوى، ما يجعل أدوات الفحص التقليدية أقل فعالية في اكتشاف النشاط المشبوه.

لماذا يصعب رصد الهجوم؟

الأسلوب لا يمثل نوعاً جديداً من البرمجيات الخبيثة، بل يعيد توظيف نمط التحكم والسيطرة عبر خدمة سحابية يُنظر إليها عادة على أنها موثوقة.

ففي كثير من المؤسسات، يُسمح بالوصول إلى خدمات الذكاء الاصطناعي دون قيود مشددة، ما قد يمنح الهجوم غطاءً مشروعاً.

وأشارت "Check Point" إلى أن السيناريو يمكن أن يستخدم مكونات شائعة في أنظمة ويندوز مثل WebView2 لفتح واجهة ويب مخفية تتواصل مع خدمة ذكاء اصطناعي، وهو سلوك قد يبدو كتفاعل اعتيادي لتطبيق ما، وليس نشاطاً خبيثاً واضحاً.

"مايكروسوفت" ترد

من جانبها، علّقت "مايكروسوفت" بأن السيناريو يندرج ضمن مرحلة ما بعد اختراق الجهاز، مؤكدة أن أي نظام مخترق قد يُستغل عبر الخدمات المتاحة عليه، بما فيها أدوات الذكاء الاصطناعي.

ودعت الشركة إلى اعتماد استراتيجيات "الدفاع متعدد الطبقات" لمنع الإصابة أساساً وتقليل آثارها لاحقاً.

ماذا يعني ذلك لفرق الأمن؟

يوصي الباحثون بالتعامل مع روبوتات الدردشة المزودة بالتصفح باعتبارها تطبيقات سحابية عالية الثقة يمكن إساءة استخدامها بعد الاختراق.

ويشمل ذلك مراقبة أنماط الأتمتة غير المعتادة، أو تحميل الروابط المتكرر، أو حجم حركة البيانات غير المتوافق مع الاستخدام البشري الطبيعي.

كما قد يكون من الأفضل قصر ميزات التصفح بالذكاء الاصطناعي على الأجهزة المُدارة أو أدوار محددة داخل المؤسسة، بدلاً من إتاحتها على نطاق واسع.

ورغم أن ما عُرض لا يزال في إطار تجربة بحثية، فإنه يسلط الضوء على تحدٍ جديد: مع توسع استخدام أدوات الذكاء الاصطناعي في بيئات العمل، قد تتحول هذه الأدوات نفسها إلى قنوات اتصال بديلة للمهاجمين ما لم تُضبط سياسات الوصول والمراقبة بعناية.

المصدر:

العربيّة

المصدر:

العربيّة