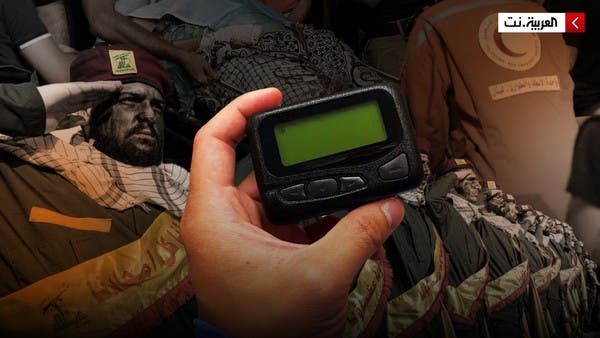

شهد لبنان أمس الأربعاء موجة ثانية من انفجار أجهزة الاتصال اللاسلكية، استهدفت أجهزة اتصال لاسلكية صوتية "ووكي توكي"، كان يستخدمها عناصر حزب الله.

ويأتي ذلك بعد الموجة الأولى التي شهدها لبنان، الثلاثاء، إذ انفجرت آلاف أجهزة الاتصالات اللاسلكية " البيجر"، لعناصر حزب الله، ما أسفر عن مقتل 12 شخصًا حتى الآن من بينهم أطفال، وإصابة أكثر من 3000 شخص، كما امتدت تداعيات الانفجارات إلى سوريا، إذ سجلت إصابات في مناطق متفرقة.

وأثارت هذه الحوادث العديد من التساؤلات حول كيفية حدوث مثل هذه الانفجارات، وكيف تم اختراق وتفجير جهازي البيجر والووكي توكي؟

الفرق بين البيجر والووكي توكي

يقول الدكتور محمد محسن رمضان، مستشار الأمن السيبراني ومكافحة الجرائم الإلكترونية لـ"العربية نت" و"الحدث.نت " إن الجهازين هما أدوات اتصال لاسلكية، ولكنهما يختلفان في الغرض والاستخدام، ولكي نفهم كيف جرى اختراقهما وتفجيرهما يجب أن نفهم أولا ما هما، وما طبيعة عملهما؟

وأضاف الخبير التقني، أن البيجر هو جهاز صغير يستخدم لاستقبال الرسائل النصية القصيرة أو الإشعارات الصوتية ، ويعتمد على تقنية البث الراديوي حيث يستقبل إشارات من محطة إرسال، مضيفا أنه يتميز بكونه جهازًا لاستقبال الرسائل فقط، أي أن المستخدم لا يمكنه الرد على الرسالة أو إرسال رسائل باستخدام البيجر كما كان يُستخدم في الماضي على نطاق واسع في البيئات المهنية مثل المستشفيات لإرسال الإشعارات أو التنبيهات إلى الأشخاص.

أحادي أو ثنائي الاتجاه

أما جهاز "الووكي توكي" فإنه جهاز اتصال لاسلكي يسمح بالاتصال ثنائي الاتجاه، أي يمكن لكل طرف إرسال واستقبال الصوت، ويعمل باستخدام ترددات الراديو المخصصة، وغالبًا ما يتم استخدامه في البيئات التي تحتاج إلى اتصال سريع ومباشر مثل الرحلات أو المواقع العسكرية أو البناء.

وأشار إلى أن جهاز "الووكي توكي" يعتمد على خاصية الضغط للتحدث حيث يضغط المستخدم على زر للتحدث ويتركه للاستماع، والفارق بينه وبين "البيجر" يتلخص في أمرين هما الاتجاهية والاستخدام والتكنولوجيا، فالبيجر هو جهاز استقبال أحادي الاتجاه، بينما الووكي توكي جهاز اتصال ثنائي الاتجاه.

كيف يمكن فهم ما جرى؟

نأتي إذن للأمر المهم وهو كيف يمكن فهم ما جرى ، ويقول الخبير التقني المصري إن أحد الجوانب الرئيسية في أمن المعلومات هو فهم طبيعة الاتصال المستخدم هل هو سلكي أم لاسلكي، وكيفية إدارة ترددات الشبكة؟ وحتى الآن لا توجد معلومات مؤكدة عن آلية الهجوم الذي وقع باستخدام الاتصالات اللاسلكية، مضيفا أن هذا ما يطرح تساؤلا حول ما إذا كان قد تم زرع شريحة يتم تتبعها، أو مادة متفجرة يمكن التحكم فيها عن بعد، وتفجيرها بطريقة مشابهة لما حدث عند اغتيال القيادي الفلسطيني يحيى عياش، أو هل جرى اختراق الشبكة الخاصة بأجهزة "البيجر" والتلاعب بتردداتها، مما أدى إلى ارتفاع درجة حرارة الأجهزة وبالتالي حدوث الانفجارات.

طريقتان لتفجير بطاريات الليثيوم

نأتي للإجابة حسب ما يتحدث الخبير المصري ويقول إنه فيما يتعلق بانفجار بطاريات الليثيوم، هناك طريقتان شائعتان لانفجارها، الأولى تتم عن طريق وضع كمية صغيرة جدًا من مادة متفجرة غير نشطة في البطارية، حيث تتطلب هذه المادة شروطًا محددة لتفعيلها، ويتم التحكم فيها عن بعد باستخدام إشارة كهربائية تُرسل عبر الهاتف أو من خلال التلاعب بالجهد الكهربائي والتيار الخاصين بالبطارية، ما يؤدي إلى انفجارها، أما إذا انفجرت البطارية بدون مادة متفجرة، فالأضرار تكون طفيفة وسطحية، وليس بحجم الإصابات التي شهدناها.

ووفق ما يوضح الدكتور محسن رمضان فإن التفسير الأقرب من الناحية الفنية لما حدث هو أن الأجهزة التي تم تفجيرها كانت محملة مسبقًا بشرائح ومتفجرات صغيرة ضمن الشحنة التي تم توريدها، والتي تشمل 4000 جهاز مستهدفين لفئة معينة من الأشخاص، مشيرا إلى أنه تم التحكم بهذه الأجهزة عن بُعد لتفجيرها بشكل متزامن في كل من لبنان وسوريا، سواء من داخل الدول أو من خارجها باستخدام الأقمار الصناعية أو تقنيات اتصال أخرى، ما يفسر حجم الأضرار الكبيرة التي لحقت بالأفراد المستهدفين.

أمان الاتصالات اللاسلكية

وأوضح الخبير التقني، أن الواقعة الأخيرة التي شهدتها كل من لبنان وسوريا، والتي تمت باستخدام أجهزة "البيجر"، تلفت الأنظار إلى أهمية أمان الاتصالات اللاسلكية، خصوصًا في ظل اعتماد تلك الأجهزة على شبكة مغلقة غير متصلة بالإنترنت، مؤكدا أن هذه الأجهزة تطورت كثيرًا منذ التسعينيات، إذ باتت تشبه الهواتف المحمولة الحديثة، ولكن بدون الاتصال بالإنترنت.

أما فيما يتعلق بمخاطر الاختراق الأمني، فإن السبب الأساسي وراء هذه الاختراقات المستمرة هو أن الدول المستهدفة لا تملك القدرات التقنية لتصنيع الأجهزة الإلكترونية بالكامل، ما يتيح إمكانية إدخال بوابات خلفية من قبل الجهة المصنعة. هذه البوابات يمكن استغلالها لاحقًا لتنفيذ عمليات الاختراق كما تشاء تلك الجهات.