- الرئيس تبون: "فخورون جدًا بكم.. أعدتم الفرح إلى كل بيت جزائري"

- الكابينت ينهي اجتماعه.. وبن غفير "سأسقط الحكومة إن لم تنته حماس"

- الخضر يتأهلون إلى المونديال الخامس في تاريخهم

- حماس: تلقينا ضمانات بأن الحرب انتهت تماما

- عامان على الإبادة.. الإعلان عن اتفاق يمهد لإنهاء الحرب على غزة

- خليل الحية: نعلن التوصل لاتفاق لـ"إنهاء الحرب" في غزة

- الاتحاد الكويتي يرد على الانتقادات بشأن حكم مباراة السعودية

- الجزائر تتصدر دول المغرب العربي في التصنيف العالمي للجامعات

- اتفاق غزة.. اختبار جديد لمستقبل نتنياهو السياسي

- خليل الحية: تسلمنا ضمانات تؤكد انتهاء الحرب بشكل تام

- بحبح يكشف "نقطة تحول".. لماذا اتخذ ترامب قرار إنهاء حرب غزة؟

- ترامب يتحدث عن المراحل التالية من اتفاق غزة

- ترامب يتحدث عن "حل الدولتين".. والمرحلة المقبلة من اتفاق غزة

- سريعة جدا بلا بروتوكولات.. تفاصيل زيارة ترامب إلى إسرائيل

- ترامب: أنهينا حرب غزة والمرحلة الثانية لسحب السلاح

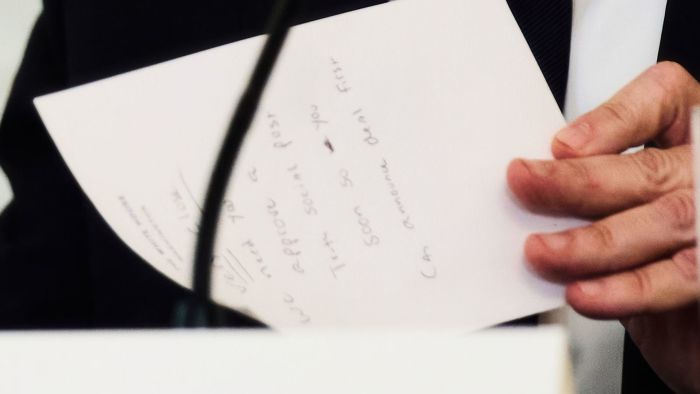

- صورة مكبرة من مصور تكشف ما تضمنته رسالة روبيو إلى ترامب حول اتفاق غزة

- السيسي لترامب: تستحق جائزة نوبل للسلام "عن جدارة"

- امتيازات ومنح مالية.. هذا ما سيحصل عليه الرهائن الإسرائيليون

كيف تحول الذكاء الاصطناعي إلى أداة اختراق رئيسية بيد هاكرز كوريا الشمالية والصين

اشتهر قراصنة كوريا الشمالية بهجماتهم الإلكترونية ضد الدول المعادية لحكومتهم، وفي آخر حادثة مسجلة استخدمت مجموعة قراصنة تعرف باسم "كيمسوكي" (Kimsuky) روبوت الذكاء الاصطناعي الشهير " شات جي بي تي " لإنشاء هويات عسكرية كورية جنوبية مزيفة.

وقد أرفقوا هذه الهويات برسائل بريد إلكتروني احتيالية ادعت أنها صادرة عن مؤسسة دفاعية كورية جنوبية مسؤولة عن إصدار بطاقات هوية مرتبطة بالعسكريين. وفقا لما ذكرته شركة الأمن السيبراني الكورية الجنوبية "جينيانس" (Genians).

اقرأ أيضا

list of 2 items* list 1 of 2 تحقيقات الفساد تحاصر دائرته المقربة.. ما أبرز التهم الموجهة إلى عمدة نيويورك؟

* list 2 of 2 175 ألف ماسوني ببريطانيا.. هل يمارسون تأثيرا خفيا داخل مؤسسات الدولة؟ end of list

يُذكر أن مجموعة "كيمسوكي" مرتبطة بسلسلة من حملات التجسس ضد أفراد ومنظمات في كوريا الجنوبية واليابان والولايات المتحدة، وفي عام 2020، قالت وزارة الأمن الداخلي الأميركية إن هذه المجموعة مكلفة على الأرجح من النظام الكوري الشمالي بمهمة جمع معلومات استخباراتية على مستوى عالمي.

مصدر الصورة

مصدر الصورة

من أدوات ذكاء اصطناعي إلى أدوات اختراق

رغم أن "شات جي بي تي" يمنع إنشاء هويات حكومية رسمية، فإن شركة "جينيانس" أوضحت أن المخترقين تمكنوا من خداع نموذج الذكاء الاصطناعي بإقناعه أن غرضهم هو تصميم نموذج لأغراض شرعية، بدلا من القول إنه بطاقة هوية عسكرية حقيقية.

ومن جهة أخرى ذكرت شركة "آنثروبيك" (Anthropic) أن هؤلاء القراصنة استخدموا أداة "كلود" (Claude) للحصول على وظائف في شركات تكنولوجية أميركية كبرى، حيث استعملو "كلود" في إعداد سير ذاتية وملفات مهنية مقنعة واجتياز اختبارات برمجة بل وحتى إنجاز مهام تقنية حقيقية بعد توظيفهم.

وقالت الشركة إنها رصدت حالة تعرف باسم "اختراق الجو العام" (vibe hacking)، حيث يُستخدم الذكاء الاصطناعي الخاص بها لكتابة أكواد قادرة على اختراق ما لا يقل عن 17 جهة مختلفة، من بينها مؤسسات حكومية، وأوضحت الشركة أن القراصنة استخدموا الذكاء الاصطناعي بدرجة غير مسبوقة لاتخاذ قرارات تكتيكية وإستراتيجية، مثل تحديد البيانات التي يجب سرقتها وكيفية صياغة مطالب ابتزاز، لدرجة أن الأداة اقترحت أيضا مبالغ الفدية التي ينبغي طلبها. بحسب البي بي سي.

وحذرت ألينا تيموفيفا مستشارة في مجال الجرائم الإلكترونية والذكاء الاصطناعي قائلة: "استخدام الذكاء الاصطناعي يقلّص بشكل كبير الوقت المطلوب لاستغلال ثغرات الأمن السيبراني"، وأضافت "يجب أن تتحول إستراتيجيات الكشف والمعالجة إلى أسلوب استباقي ووقائي، لا مجرد رد فعل بعد وقوع الضرر".

وفي منشور على منصة تحليل البرامج الضارة السحابية "آني ران" (ANY.RUN)، أوضح محلل استخبارات التهديدات السيبرانية ماورو إلدريتش أن مجموعة التهديد الكورية الشمالية المعروفة باسم "فيموس كوليما" (Famous Chollima) ابتكرت برمجية جديدة أطلقت عليها اسم "بايلينغ غوست رات" (PyLangGhost RAT) المكتوبة بلغة بايثون والمزودة بقدرات مدعومة بالذكاء الاصطناعي، وهي قادرة على سرقة بيانات حساسة من أجهزة الضحايا، مثل كلمات المرور ومفاتيح محافظ العملات الرقمية والمعلومات المخزنة في إضافات المتصفحات، ما يجعلها خطيرة بشكل خاص على العاملين في قطاع التقنية والتمويل الرقمي.

واللافت أن هذا النوع من الهجوم لم يحصل عبر الطرق التقليدية، بل أخذ شكل مقابلات عمل وهمية، إذ يتواصل الهاكرز مع مهندسين أو مطورين عبر الإنترنت، ويوهمونهم بفرص عمل مغرية، ثم يقنعونهم بتحميل ملفات أو أدوات مُلغمة ببرمجيات خبيثة، وهكذا يمكنهم التسلل إلى النظام المستهدف وجمع ما يحتاجونه من بيانات.

وقد أفاد موقع "ذا هاكر نيوز" أن قراصنة كوريين شماليين أطلقوا حملة منسقة استهدفت البعثات الدبلوماسية في كوريا الجنوبية بين شهري مارس/آذار ويوليو/تموز، وشملت الحملة 19 رسالة تصيد تدعي أنها تابعة لجهة دبلوماسية موثوقة بهدف خداع موظفي السفارات ووزارة الخارجية.

وبحسب باحثي شركة "تريليكس" (Trellix) استغل المهاجمون منصة "غيت هاب" (GitHub) -وهي منصة آمنة للمطورين- كقناة خفية للتحكم والسيطرة على الهجمات، كما استخدموا خدمات تخزين سحابية موثوقة مثل "دروب بوكس" (Dropbox) و"دوم كلاود" (Daum Cloud) لنشر نسخة من برمجية تجسس مفتوحة المصدر تُعرف باسم "زينو رات" (Xeno RAT)، والتي تتيح لهم السيطرة على الأنظمة المخترَقة.

ويُعتقد أن هذه الحملة من عمل مجموعة القرصنة الكورية الشمالية "كيمسوكي"، المرتبطة بهجمات تصيد مشابهة حصلت مؤخرا والتي اعتمدت على "غيت هاب" لنشر نسخة أخرى من "زينو رات"، ورغم التشابه في البنية والتكتيكات فإن هناك مؤشرات على أن بعض رسائل التصيد قد تكون مرتبطة بجهات صينية.

مصدر الصورة

مصدر الصورة

هاكرز صينيون متورطون أيضا

ذكرت منظمة "أنثروبيك" أن أحد القراصنة الصينيين قضى أكثر من 9 أشهر وهو يستخدم أداة "كلود" كمساعد أساسي في هجمات إلكترونية مستهدفا كبرى شركات الاتصالات الفيتنامية والأنظمة الزراعية وقواعد البيانات الحكومية، وأوضحت الشركة أن المخترق اعتمد على "كلود" طوال حملته كمستشار تقني ومطور برمجيات ومحلل أمني.

وفي تقرير آخر نُشر في يونيو/حزيران الماضي، كشفت " أوبن إيه آي " أن قراصنة صينيين لجؤوا إلى "شات جي بي تي" لدعم حملاتهم، حيث طلبوا منه كتابة أكواد مخصصة لتجربة كلمات مرور متعددة (هجوم القوة الغاشمة) -وهو هجوم يعتمد على نصوص برمجية تخمن آلاف أسماء المستخدمين وكلمات المرور حتى تنجح إحداها- كما استخدموه للبحث عن معلومات حول شبكات الدفاع الأميركية وأنظمة الأقمار الصناعية وبطاقات الهوية الحكومية.

وأشار التقرير كذلك إلى هجوم إلكتروني صيني اُستخدم فيه "شات جي بي تي" لإنشاء منشورات على مواقع التواصل تهدف إلى إثارة الانقسام في السياسة الأميركية، بما في ذلك صور ملفات شخصية مزيفة لإظهار الحسابات وكأنها تعود لأشخاص حقيقيين.

ولم يقتصر الأمر على "كلود" و"شات جي بي تي" فقط، فقد جرب هاكرز من كوريا الشمالية والصين برنامج "جيميناي" من غوغل لتوسيع نطاق عملياتهم، وذكرت غوغل في تقرير صادر في يناير/كانون الثاني الماضي أن المجموعات الصينية استخدمت برنامج الدردشة الآلي لاستكشاف أخطاء الأكواد البرمجية وإصلاحها والحصول على وصول أعمق إلى الشبكات المستهدفة، بينما استخدمها هاكرز من كوريا الشمالية لصياغة خطابات تعريف مزيفة والبحث عن وظائف في قطاع التكنولوجيا.

ومن جهته قال جون هالتكويست كبير المحللين في فريق استخبارات التهديدات لدى غوغل: "المهاجمون يستخدمون الذكاء الاصطناعي التوليدي منذ ما يقارب 6 سنوات"، وأضاف "يُستخدم الذكاء الاصطناعي بكثافة في مخططات توظيف العاملين في تكنولوجيا المعلومات، إذ يعتمدون عليه للبحث عن وظائف وإنشاء السير الذاتية وإجراء المراسلات وحتى إنشاء هويات مزورة".

الذكاء الاصطناعي يسهّل عمليات القرصنة

صرح يوفال فيرنباخ كبير مسؤولي التكنولوجيا لعمليات التعلم الآلي في شركة "جيه فروغ" (JFrog) بأن المتسللين يستخدمون نماذج الذكاء الاصطناعي للتسلل إلى الشركات، وقال فيرنباخ "نشهد العديد من الهجمات، وذلك لأن الأكواد الخبيثة يمكن إخفاؤها بسهولة داخل نماذج اللغات مفتوحة المصدر، وعادة ما يُغلق المتسللون الأجهزة أو يسرقون المعلومات أو يُغيّرون مخرجات موقع إلكتروني أو أداة معينة".

ومن جهة أخرى زادت عمليات التزييف العميق والاحتيال التي تستهدف الشركات، وصرح روب دنكان نائب رئيس الإستراتيجية في شركة "نيت كرافت" (Netcraft) بأنه غير مستغرب من الارتفاع الكبير في هجمات التصيد الاحتيالي المُخصّصة ضد الشركات الصغيرة، وقال "إن أدوات الذكاء الاصطناعي أعطت فرصة حتى للمحتال المبتدئ ذي الخبرة التقنية المحدودة من استنساخ صورة العلامة التجارية وكتابة رسائل احتيالية مُقنعة ودقيقة في غضون دقائق"، وأضاف "باستخدام أدوات رخيصة، أصبح بإمكان المهاجمين انتحال هوية الموظفين أو خداع العملاء أو انتحال هوية الشركاء عبر طرق متعددة".

المصدر:

الجزيرة

المصدر:

الجزيرة