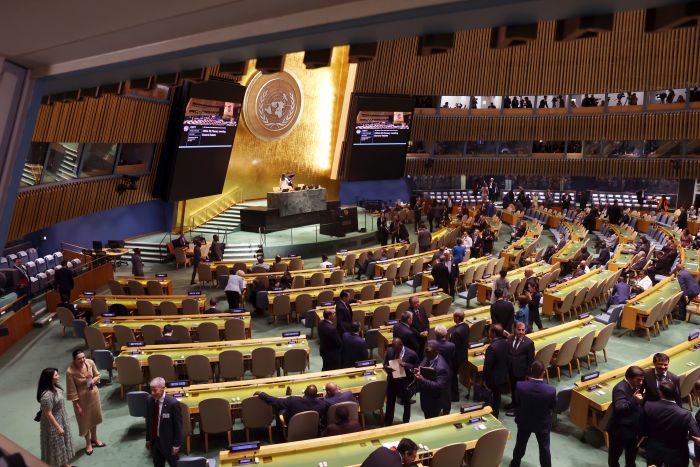

- مباشر.. أعمال الدورة 80 للجمعية العامة للأمم المتحدة في نيويورك

- تغطية مباشرة لكلمات قادة الدول من الجمعية العامة للأمم المتحدة

- شاهد لحظة لقاء الناشط المصري علاء عبد الفتاح بعائلته بعد الإفراج عنه

- إسبانيا توافق على حظر تصدير واستيراد الأسلحة من إسرائيل

- خبراء بالأمم المتحدة يدعون فيفا ويويفا لتعليق عضوية إسرائيل

- فيديو.. تعطل سلم كهربائي بترامب وميلانيا في الأمم المتحدة

- ترامب بعد تعطل جهاز التلقين بخطابه: مُشغّل الجهاز سيكون في ورطة كبيرة

- غارة إسرائيلية قتلت طفلتهما.. فيديو مؤلم لعائلة تودع فلذة كبدها في غزة

- ترامب يتفاخر بقوة أميركا ويهاجم الأمم المتحدة

- تحقيق أممي: إسرائيل تسعى لسيطرة دائمة بغزة وأغلبية يهودية بالضفة

- تحقيق للأمم المتحدة يكشف نوايا إسرائيل في غزة والضفة

- كاتب إسرائيلي: لماذا يحب الإسرائيليون أمثال كيرك وترامب رغم معاداتهم للسامية؟

- مقتل تشارلي كيرك: عودة برنامج جيمي كيميل بعد إيقافه إثر تعليقات مثيرة للجدل

- غوتيرس: "الإفلات من العقاب" يهيمن على العالم

- الترويكا وإيران.. انطلاق "مباحثات الفرص الأخيرة" في نيويورك

- غوتيريش: أهوال غزة تقترب من عامها الثالث والبشرية دخلت عصرا قاسيا

- رحلة إلى أعماق كهف هتلر تنقلك إلى عالم آخر

- ترامب يهاجم الأمم المتحدة: كلمات فارغة لا تبني السلام

ثغرة في خوادم "OpenAI" تسمح بتسريب بيانات مستخدمي شات جي بي تي

حذّر خبراء من تزايد استخدام الشركات لأدوات الذكاء الاصطناعي، مثل أداة البحث العميق من شات جي بي تي، لتحليل رسائل البريد الإلكتروني وبيانات إدارة علاقات العملاء والتقارير الداخلية لاتخاذ القرارات الاستراتيجية.

توفر هذه المنصات الأتمتة والكفاءة، لكنها تُطرح أيضًا تحديات أمنية جديدة، لا سيما عندما يتعلق الأمر بمعلومات أعمال حساسة.

كشف تقرير صادر عن "رادوير" مؤخرًا عن ثغرة أمنية في أداة البحث العميق من شات جي بي تي، تُعرف باسم "ShadowLeak"، ولكن على عكس الثغرات الأمنية التقليدية، تُسرّب هذه الثغرة البيانات الحساسة سرًا.

يسمح هذا الثغرة للمهاجمين باستخراج بيانات حساسة بالكامل من خوادم "OpenAI"، دون الحاجة إلى أي تفاعل من المستخدمين.

قال ديفيد أفيف، كبير مسؤولي التكنولوجيا في شركة رادوير: "هذا هو جوهر هذا الهجوم بدون نقرة واحدة".

وأضاف: "لا يتطلب الأمر أي إجراء من المستخدم، ولا أي إشارة مرئية، ولا سبيل للضحايا لمعرفة أن بياناتهم قد تعرضت للاختراق، كل شيء يحدث بالكامل خلف الكواليس من خلال إجراءات وكلاء مستقلة على خوادم OpenAI السحابية".

كما يعمل شادو ليك بشكل مستقل عن نقاط النهاية أو الشبكات، مما يجعل الكشف عنه صعبًا للغاية على فرق أمن المؤسسات.

أثبت الباحثون أن مجرد إرسال بريد إلكتروني يحتوي على تعليمات مخفية قد يدفع برنامج البحث العميق إلى تسريب المعلومات تلقائيًا.

وأوضح باسكال جينينز، مدير استخبارات التهديدات السيبرانية في شركة رادوير، أن "الشركات التي تتبنى الذكاء الاصطناعي لا يمكنها الاعتماد على الضمانات المدمجة وحدها لمنع إساءة الاستخدام.

وتابع: "يمكن التلاعب بسير العمل الذي يعتمد على الذكاء الاصطناعي بطرق لم تكن متوقعة بعد، وغالبًا ما تتجاوز نواقل الهجوم هذه قدرات الرؤية والكشف التي توفرها حلول الأمن التقليدية".

تُمثل هذه الثغرة أول عملية تسريب بيانات من جانب الخادم دون نقرة واحدة، دون أي دليل يُذكر من منظور الشركات.

مع الإبلاغ عن أكثر من 5 ملايين مستخدم تجاري مدفوع الأجر لـ شات جي بي تي، فإن احتمالية التعرض كبيرة.

تظل الرقابة البشرية وضوابط الوصول الصارمة أمرًا بالغ الأهمية عند ربط البيانات الحساسة بوكلاء الذكاء الاصطناعي المستقلين.

لذلك، يجب على المؤسسات التي تتبنى الذكاء الاصطناعي التعامل مع هذه الأدوات بحذر، وتقييم الثغرات الأمنية باستمرار، والجمع بين التكنولوجيا والممارسات التشغيلية المدروسة.

كيفية الحفاظ على الأمان

- طبّق دفاعات أمنية سيبرانية متعددة الطبقات للحماية من أنواع متعددة من الهجمات في آنٍ واحد.

- راقب سير العمل المُدار بالذكاء الاصطناعي بانتظام للكشف عن أي نشاط غير اعتيادي أو تسريبات بيانات محتملة.

- طبّق أفضل حلول مكافحة الفيروسات على جميع الأنظمة للحماية من هجمات البرامج الضارة التقليدية.

- حافظ على حماية قوية من برامج الفدية لحماية المعلومات الحساسة من تهديدات الحركة الجانبية.

- طبّق ضوابط وصول صارمة وأذونات مستخدمين لأدوات الذكاء الاصطناعي التي تتفاعل مع البيانات الحساسة.

- تأكد من وجود إشراف بشري عند وصول وكلاء الذكاء الاصطناعي المستقلين إلى المعلومات الحساسة أو معالجتها.

- طبّق تسجيل وتدقيق نشاط وكلاء الذكاء الاصطناعي لتحديد أي حالات شاذة مبكرًا.

- دمج أدوات ذكاء اصطناعي إضافية للكشف عن أي حالات شاذة وتنبيهات أمنية آلية.

- ثقّف الموظفين حول التهديدات المتعلقة بالذكاء الاصطناعي ومخاطر سير عمل الوكلاء المستقلين.

- اجمع بين دفاعات البرامج وأفضل الممارسات التشغيلية واليقظة المستمرة لتقليل التعرض للمخاطر.

المصدر:

العربيّة

المصدر:

العربيّة