- حماس: نرحب بأفكار أمريكية جديدة وجاهزون للتفاوض فورا

- الحرب على غزة .. استمرار استهداف الأبراج وحماس منفتحة على مقترحات توقف الحرب

- الحرب على غزة.. إسرائيل توسع العملية بمداخل غزة و”مقترح جديد” لوقف إطلاق النار

- لاعب أرسنال يهدد رقمي لامين يامال في أبطال أوروبا

- انتهاء الخسوف الكلي.. وحافة القمر خارج منطقة الظل

- حماس: مستعدون للتفاوض وبحث إطلاق الأسرى

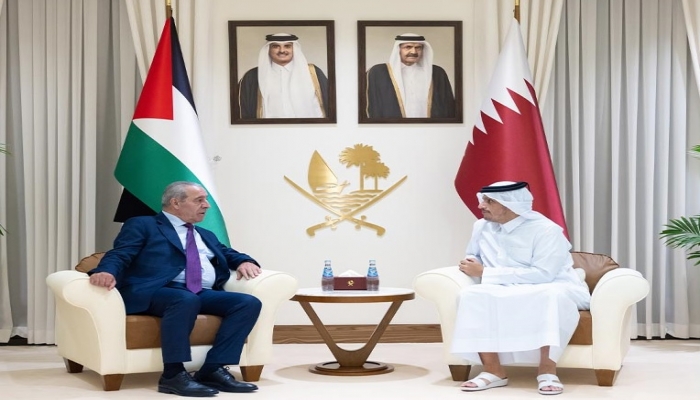

- تفاصيل لقاء الشيخ برئيس الوزراء القطري

- مقترح أمريكي جديد لوقف إطلاق النار في غزة وترامب يحذر حماس

- حماس تعلن جاهزيتها للتفاوض مقابل "إعلان واضح بإنهاء الحرب"

- سانت كاترين: أحد أكثر الأماكن قدسية في العالم يتحول إلى منتجع سياحي ضخم

- إسرائيل تدرس مقترحا جديدا لتبادل الأسرى وترامب يضغط على حماس

- مظاهرات حاشدة في بلجيكا ضد الإبادة الإسرائيلية بغزة

- بريطانيا تجري اختبارا لحالات طوارئ وطنية بملايين الهواتف

- هيئة البث: لقاء متوقع بين الشيباني وديرمر هذا الأسبوع

- كارلو أكوتيس: من نشأته في لندن إلى أول قديس من جيل الألفية

- السودان.. اتهامات جديدة للجيش باستخدام "الكيماوي" في نيالا

- الشيباني يلتقي وزير الدفاع الإسرائيلي بوساطة واشنطن

- حكيمي أم ديمبيلي؟.. مبابي يكشف اللاعب "الأحق" بالكرة الذهبية

هل وقعت ضحية التصيد الصوتي؟ غوغل تحذر مستخدمي "جيميل"

في تطور مثير للقلق، أصدرت " غوغل " (Google) تحذيراً أمنياً غير مسبوق شمل ما يقرب من 2.5 مليار مستخدم لخدمة "جيميل" (Gmail).

وجاء هذا التحذير عقب عملية اختراق لقاعدة بيانات تابعة لعملاقة البحث مستضافة ضمن منصة "سيلزفورس" (Salesforce).

وأثار هذا الأمر موجة من التساؤلات عن حجم الضرر الفعلي، ولكن على عكس ما شاع، لم يتعرض هذا العدد الكبير من الحسابات للاختراق المباشر أو تسريب كلمات المرور.

وبحسب عملاقة البحث، فإن المجموعة الإجرامية المسماة "شايني هانترز" (ShinyHunters) استهدفت بيانات تجارية أساسية متاحة إلى حد كبير للعامة.

ولكن التهديد الحقيقي يرتبط بكيفية استخدام هذه البيانات التي تبدو بسيطة من أجل شن هجمات تصيد صوتي ضد الأفراد تزيد خطر الاختراق الفعلي.

ويسلط هذا الحادث الضوء على المخاطر المتنامية في المجال الرقمي، كما يكشف عن تحول إستراتيجي في أساليب المهاجمين من استهداف الثغرات التقنية إلى استغلال العنصر البشري كنقطة ضعف رئيسية.

مصدر الصورة

مصدر الصورة

اختراق "سيلزفورس" لاختراق المستخدمين

في شهر يونيو، حذرت "غوغل" من أن مجموعة "شايني هانترز" تستهدف موظفي الشركات بهجمات تصيد صوتي قائمة على الهندسة الاجتماعية لاختراق أنظمة "سيلزفورس" وتنزيل بيانات العملاء، مع استخدام هذه البيانات بعد ذلك لابتزاز الشركات لدفع فدية لمنع تسريب البيانات.

وفي وقت لاحق، صرحت "غوغل" أنها وقعت هي الأخرى ضحية الهجوم نفسه بعد اختراق قاعدة بيانات تابعة لها مستضافة ضمن منصة "سيلزفورس" وسرقة بيانات العملاء.

ولم يكن الهجوم الذي شنته "شايني هانترز" اختراقًا مباشرًا للبنية التحتية الأساسية لشركة "غوغل"، كما أن قاعدة البيانات هذه لم تكن مخصصة لتخزين بيانات المستخدمين، بل كانت تستخدم لإدارة معلومات التواصل والملاحظات المتعلقة بالشركات الصغيرة والمتوسطة التي تعتبر عملاء محتملين للإعلانات.

وأكدت "غوغل" أن البيانات المستولى عليها كانت محدودة ومتاحة للعامة إلى حد كبير، حيث تضمنت أسماء الشركات وأرقام الهواتف وملاحظات ذات صلة لوكيل مبيعات "غوغل".

وبالرغم من أن البيانات المسربة قد تبدو قليلة الأهمية في ظاهرها، ولكن المهاجمين تمكنوا من استخدامها لشن هجمات أكثر ضررًا.

مصدر الصورة

مصدر الصورة

فن الهندسة الاجتماعية.. كيف خدع المهاجمون "غوغل"؟

اعتمد الاختراق على أساليب الهندسة الاجتماعية، وتحديدًا التصيد الصوتي، الذي يعتبر نسخة مطورة من التصيد الإلكتروني، ولكنه يعتمد على المكالمات الهاتفية بدلًا من الرسائل.

وفي التصيد الصوتي، ينتحل المهاجمون صفة جهة موثوقة لخداع الضحية وحثه على الكشف عن معلومات حساسة أو اتخاذ إجراءات تعرضه للخطر.

واعتمدت "شايني هانترز" على بنية تحتية شملت "شبكات خاصة افتراضية" (VPN) وشبكة "تور" (TOR)، وتطبيقات مخصصة تحاكي وظائف أداة "داتا لودر" (Data Loader) الرسمية لمنصة "سيلزفورس"، وأدوات تصيد مخصصة لسرقة بيانات الضحايا.

وصممت "سيلزفورس" أداة "داتا لودر" لدعم استيراد أو تصدير سجلات البيانات بكميات كبيرة، وعليه، فإن هذه الأداة مستهدفة نظرًا لما توفره من إمكانية الوصول إلى معلومات قيمة.

وانتحل المهاجمون صفة موظفي دعم تقني من الشركة لإقناع الموظف بمنح صلاحيات وصول غير مصرح بها للتطبيق الخارجي الضار، الذي كان عبارة عن نسخة مزيفة من تطبيق "داتا لودر".

وأتاح هذا الأمر استخراج محتويات قاعدة البيانات المستهدفة في فترة زمنية قصيرة قبل اكتشاف الاختراق وإنهاء الوصول.

وتمزج حملات التصيد الصوتي بين المعلومات الدقيقة، وأدوات تزييف الصوت المتاحة تجاريًا أو عبر نماذج صوتية متقدمة، وسلوك الضحية الذي يثق بصوت يبدو مألوفًا أو بالمعلومات الصحيحة.

وعند توفر هذه العناصر، تصبح المكالمة واقعية لدرجة إقناع الموظف بتنفيذ إجراءات قد تفضي إلى تسريب رموز المصادقة أو إجراء تحويلات مالية.

ويفسر هذا سبب تأكيد "غوغل" أن هجمات التصيد الصوتي تمثل ما يقرب من 37 في المئة من عمليات الاستيلاء الناجحة على الحسابات عبر منصاتها.

يشار إلى أن هذه ليست المرة الأولى التي تتعرض فيها "غوغل" لحادث واسع النطاق، حيث شملت الاختراقات السابقة تسريب واجهة برمجة تطبيقات "غوغل بلس" (Google Plus)، وعمليات التصيد الاحتيالي عبر "جيميل"، وحملة البرمجيات الخبيثة "غوليغان" (Gooligan).

أساليب ما بعد الاختراق.. استخدام البيانات ضد الأفراد

الخطر يكمن في كيفية استخدام البيانات المسربة ضد الأفراد، حيث إن المعلومات التي سرقت أصبحت بمثابة سلاح بيد المهاجمين يستخدمونه لشن هجمات تصيد صوتي أكثر استهدافًا وإقناعًا.

وعلى سبيل المثال، قد يتلقى أحد العملاء مكالمة هاتفية من شخص يدعي أنه من فريق الدعم الفني، وقد يذكر المهاجم اسم الشركة التي يعمل بها الضحية ومعلومات التواصل التي سرقت، مما يمنح المكالمة مصداقية ويقلل من شكوك الضحية.

وقد يطلب المهاجم من الضحية بعد ذلك إعادة تعيين كلمة المرور أو تثبيت تطبيق مزيف بذريعة حماية الحساب من "نشاط مشبوه". وفي حال استجاب الضحية، فإن المهاجم يتمكن من السيطرة الكاملة على حسابه.

ويفسر هذا الأمر سبب تحذير "غوغل" لما يصل إلى 2.5 مليار مستخدم، حتى لو لم تخترق البيانات الشخصية مباشرة، حيث إن الهدف ليس سرقة وبيع البيانات، بل استخدامها كأداة لشن هجمات لاحقة.

ويرتبط هذا الرقم بإجمالي مستخدمي خدمة "جيميل" في العالم، واستخدمته "غوغل" لبيان مدى الانتشار النظري للتهديد، حيث تحول الضرر البسيط إلى تهديد واسع النطاق يستهدف الأفراد.

الاستجابات والتوصيات.. إجراءات وقائية لا غنى عنها

في مواجهة هذا التهديد، أصدرت "غوغل" بيانًا رسميًا تفصل فيه الحادث، واتخذت إجراءات سريعة لاحتواء الاختراق، بما في ذلك إلغاء صلاحيات الوصول الممنوحة للتطبيق الضار، مع إرسال إشعارات عبر البريد الإلكتروني إلى جميع الأطراف التي تأثرت مباشرة من الحادث.

ونشرت "غوغل" توصيات أمنية عاجلة وواسعة النطاق لمستخدمي "جيميل"، شملت تغيير كلمات المرور وتفعيل المصادقة الثنائية والانتقال إلى "مفاتيح المرور" (Passkeys) والحذر من رسائل البريد الإلكتروني والمكالمات المشبوهة وتحديث بيانات الاسترداد والاستفادة من أداة فحص الأمان "سيكيورتي تشيك آب" (Security Checkup) والاشتراك في "برنامج الحماية المتقدمة" (APP).

ومن جانبها، أصدرت "سيلزفورس" بيانًا أكدت فيه أن منصتها لم تتعرض للاختراق مباشر، وأن المشكلة لا تتعلق بوجود ثغرة تقنية في نظامها، مع التشديد على أن الهجوم كان نتيجة للهندسة الاجتماعية التي استهدفت موظفي عملائها.

مصدر الصورة

مصدر الصورة

التحول في مشهد التهديدات السيبرانية

لا يعد هذا الاختراق حدثًا معزولًا، بل هو جزء من نمط هجمات متكرر تشنه مجموعة "شايني هانترز"، حيث نسبت إليها عمليات اختراق كبيرة وواسعة النطاق باستخدام نفس الأساليب.

ويشمل ذلك اختراقات طالت شركات كبرى مثل، "كانتاس" (Qantas) و"أليانز لايف" (Allianz Life) و"سيسكو" (Cisco) و"لويس فيتون" (Louis Vuitton) و"أديداس" (Adidas) و"سانتاندير" (Santander) و"إيه تي آند تي" (AT&T) و"باندورا" (Pandora) و"تيكيت ماستر" (Ticketmaster) و"بيتزا هت" (Pizza Hut).

وتفترض "غوغل" وجود روابط بين مجموعتي "شايني هانترز" و"ساكترد سبايدر" (Scattered Spider)، حيث تظهر كلتا المجموعتين أدلة على انتمائهما إلى شبكة القرصنة الواسعة النطاق "ذا كوم" (The Com)، التي تضم مجموعات متعددة ومتباينة ومتنافسة في كثير من الأحيان.

وأوضحت "غوغل" أن "شايني هانترز" تعتمد على خداع الموظفين العاملين غالبًا في فروع الشركات المتعددة الجنسية الناطقة باللغة الإنجليزية ودفعهم إلى اتخاذ إجراءات تمنح المهاجمين حق الوصول أو تؤدي إلى مشاركة بيانات حساسة، مما يسهل سرقة بيانات المؤسسة.

ختامًا، يعد هذا الحادث علامة فارقة في تطور التهديدات السيبرانية، حيث كشف عن حقيقة، أن أكبر شركات التكنولوجيا ليست محصنة ضد الهجمات التي تستهدف العنصر البشري، وحتى البيانات التي تبدو غير حساسة قد تتحول إلى أداة تهديد واسع النطاق. كما كشف عن ضعف الموظفين أمام هجمات التصيد الصوتي، حيث يجري استغلال الأسماء وأرقام الاتصال لإجراء مكالمات هاتفية احتيالية تبدو في ظاهرها قادمة من الشركة نفسها.

المصدر:

الجزيرة

المصدر:

الجزيرة