- وسط ضغوط أميركية.. الكابينت الإسرائيلي يبحث فتح معبر رفح

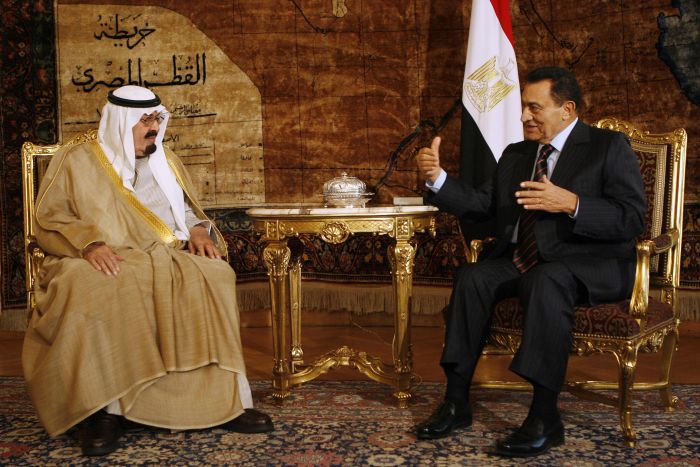

- علاء مبارك ينشر صورة للملك عبدالله بذكرى وفاته مع والده

- شهيد برصاص الاحتلال في رام الله ومستوطنون يهاجمون بلدة عطارة

- العراق: ترحيب واسع بترشيح نوري المالكي لرئاسة الحكومة مجددا

- شرط جزائي ثقيل.. كم سيكلف رحيل سلوت ليفربول؟

- هجمات متكررة من أسماك القرش.. لماذا أصبحت شواطئ أستراليا خطيرة للغاية؟

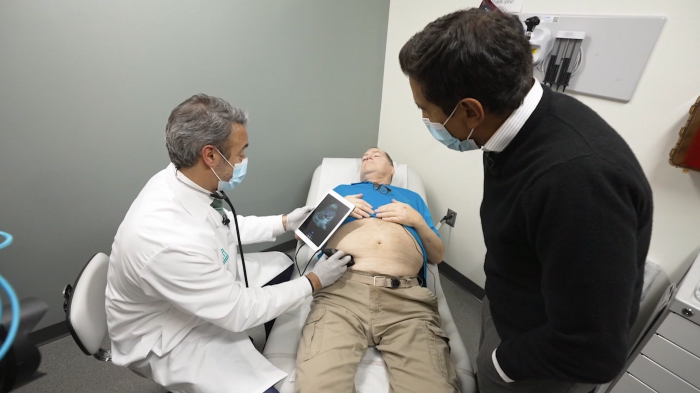

- عاش لأكثر من 200 يوم بكلية خنزير.. مريض يتلقّى أخيرًا كلية بشرية

- تزامنا مع زيارة كوبر.. تقارير عن جسر جوي صيني إلى إيران

- من غزة للأمن المائي.. لقاء مصري أميركي يبحث ملفات حساسة

- وزير الدفاع الألماني لترامب: دفعنا "ثمنا باهظا" في أفغانستان

- بيسكوف: السياسيون الأوروبيون غير قادرين على مقاومة حزم ترامب

- الدفاع الروسية: ضربنا منشأة للطاقة تضمن عمل المجمع الصناعي العسكري الأوكراني

- سقوط أقوى جنرال في الصين.. تعرف إلى تشانغ يو شيا

- عواصف "تاريخية" تُربِك أميركا.. وتلغي آلاف الرحلات الجوية

- مقتل فلسطيني برصاص إسرائيلي شمالي رام الله

- سوريا.. قسد تعلق على وجود أطفال في سجن الأقطان

- كاتب أمريكي: أحداث الأسابيع الثلاثة الأولى من 2026 ستعيد تشكيل العالم

- السلطات الألمانية تعتقل شخصاً يُشتبه بانتمائه لحماس وتخطيطه لهجوم

اختراق هاتفك بات أسهل مما تتوقع.. خبراء يحذرون من خطر داهم

في حال واجهت مشكلة في مشاهدة الفيديو، إضغط على رابط المصدر للمشاهدة على الموقع الرسمي

في واحدة من أخطر التسريبات منذ ظهور تقنيات التجسس التجاري، كشفت وثائق جديدة مسرّبة من داخل مجموعة Intellexa — المطوّر الشهير لبرمجية التجسس Predator — عن استخدام أساليب اختراق متقدمة تعتمد على ثغرات صفرية (Zero-Day) وتوزيع برمجيات تجسس عبر إعلانات الإنترنت، فيما يعرف بأسلوب malvertising، ما يسمح باختراق الهواتف دون أن يقوم المستخدم بالنقر على أي رابط أو فتح أي ملف.

كما أصدر الجهاز القومي لتنظيم الاتصالات في مصر ممثلًا في المركز الوطني للاستعداد لطوارئ الحاسبات والشبكات (EG-CERT) أمس الثلاثاء بياناً للتنبيه إلى ما أعلنته شركتا Google وApple حول وجود محاولات اختراق متقدمة تستهدف مستخدمي الهواتف الذكية في أكثر من 150 دولة حول العالم، ومن بينها مصر، حيث تشير التقارير الأولية إلى أن هذه المحاولات تعتمد على استغلال ثغرات غير معروفة مسبقاً، بالإضافة إلى إرسال روابط ورسائل خبيثة تبدو وكأنها من جهات موثوقة.

تجسس عبر الإعلانات

في هذا الصدد، أوضح الدكتور محمد محسن رمضان، رئيس وحدة الذكاء الاصطناعي والأمن السيبراني بمركز العرب للأبحاث والدراسات أن الخطورة تكمن في استخدام أساليب اختراق متقدمة تعتمد على ثغرات صفرية (Zero-Day) وتوزيع برمجيات تجسس عبر إعلانات الإنترنت، والوثائق المسربة تضم مواد تدريبية، مواصفات تقنية، شرائح داخلية، وفيديوهات توضح كيفية تشغيل منظومة Predator، بدءاً من مرحلة الاستهداف، وصولاً إلى السيطرة الكاملة على جهاز الضحية خلال ثوانٍ.

كيف يعمل الاختراق عبر الإعلانات؟

كما أضاف في تصريحات لـ"العربية.نت/الحدث.نت" أن تلك التسريبات كشفت أن وحدة إصابة جديدة داخل النظام تُعرف باسم Aladdin تعتمد على تمرير الإعلانات عبر شبكات إعلانية عالمية، لتظهر بشكل طبيعي داخل المواقع والتطبيقات، وبمجرد تحميل الإعلان — حتى دون الضغط عليه — تفعل ثغرة في المتصفح أو مكون من النظام، وتسمح بإسقاط حمولات تجسسية خفيفة، ثم تحميل مكون Predator الكامل. وتابع قائلاً إن هذا النوع من الهجمات يسمى Zero-Click Exploits لأنه لا يحتاج أي تفاعل من المستخدم، وهو أخطر أنواع الهجمات الرقمية في العالم اليوم.

ماذا يفعل Predator؟

كذلك أشار رمضان إلى أنه وفقاً للتسريبات، يحصل Predator على قدرات واسعة، تشمل الوصول الكامل إلى الكاميرا والميكروفون وقراءة رسائل واتساب وتيليغرام حتى لو كانت مشفرة، واستخراج الصور، الملفات، جهات الاتصال، الموقع الجغرافي والتحكم في النظام، وتنزيل حزم جديدة دون علم المستخدم، واعتراض المكالمات وتسجيلها في الخلفية، وتجاوز خصائص الأمان التقليدية في iOS وAndroid،. وأكد أن الوثائق بينت أن الهجمات لم تقتصر على نشطاء وصحافيين فقط، بل امتدت إلى محامين ومنظمات مجتمع مدني وشخصيات سياسية في عدة دول.

استمرار نشاط Intellexa

إلى ذلك، رأى أنه على الرغم من العقوبات المفروضة على المجموعة وشركاتها الفرعية، كشفت التسريبات أن تطوير منظومة Predator وتحديث الثغرات استمر بشكل طبيعي، مع وجود قائمة طويلة من عملاء جدد في أوروبا، أفريقيا، والشرق الأوسط. وأشارت مصادر تقنية إلى أن الشركة ركزت في عامي 2023–2024 على تطوير قدرات إصابة لأنظمة iOS عبر عدة ثغرات حرجة، بعضها استُخدم بالفعل في هجمات موثقة، وفق بيانات لوكالات أمنية دولية.

لماذا يمثل خطراً كبيراً على المستخدم العادي؟

كما أوضح رمضان أن ما يميز التسريب ليس فقط كشف القدرات التقنية، بل تأكيد وجود منظومة تجسس تجارية متكاملة يمكنها استهداف أي مستخدم يمتلك هاتفاً ذكياً - وليس فقط شخصيات حساسة، والسبب في ذلك، يعود إلى طريقة الإصابة عبر الإعلانات. وقال: "أي هاتف يعرض إعلاناً قد يكون هدفاً محتملاً، كما أن الهجمات "الصفرية" لا توجد طريقة لتفاديها بشكل تقليدي، فالمجموعة كانت تستثمر ملايين الدولارات في شراء وتصميم Zero-Days جديدة، وهذا يجعل الخطر عاماً لا يقتصر على فئة معينة من المستخدمين.

"جيل جديد من التجسس الخفي"

من ناحيته، اعتبر مساعد وزير الداخلية المصري، مدير مباحث سوهاج الأسبق، اللواء خالد الشاذلي، أن ما كشفته التسريبات يضع الإنترنت أمام مرحلة جديدة، حيث تتحول الإعلانات الرقمية — التي نعتبرها وسيلة تسويق بريئة — إلى منصة إطلاق لهجمات عسكرية رقمية، فالهجوم لم يعد بحاجة إلى رابط أو ملف مشبوه، فيكفي أن تمرر إصبعك في فيسبوك أو تشاهد إعلاناً داخل تطبيق لعبة ليتعرض جهازك للاختراق، فهذه الفلسفة الهجومية تجعل الدفاع أصعب، وتفرض ضرورة تطوير آليات حماية متقدمة على مستوى المستخدم والدولة.

كيف تحمي نفسك؟

وتابع الشاذلي قائلاً في تصريحات خاصة لـ"العربية.نت"/"الحدث.نت" إن "هناك سبع نصائح للحماية، أولها استخدم مانع إعلانات (Ad-Blocker) موثوق، حيث يعد أحد أهم أدوات الحماية، ليس فقط للراحة، بل لمنع الإعلانات الخبيثة التي قد تحتوي على تعليمات اختراق، ثانيها تحديث الهاتف والتطبيقات باستمرار، فالتحديثات تغلق الثغرات التي تعتمد عليها أنظمة مثل Predator".

أما النصيحة الثالثة فتكمن في استخدام تطبيقات حماية متقدمة (Mobile Security)، حيث لا تمنع الثغرات الصفرية، لكنها تكشف النشاط المشبوه بعد الإصابة.

كذلك نصح الخبير بعدم الضغط على الروابط غير المعروفة إطلاقاً، حتى مع تطور "Zero-Click"، إذ يبقى الضغط على الروابط أسلوباً شائعاً للإصابة.

أما النصيحة الخامسة فتكمن في إعادة تشغيل الهاتف بشكل يومي، فعملية Restart قد توقف حمولة التجسس المؤقتة لدى بعض الأنواع، فضلا عن ضرورة استخدام متصفحات آمنة محدثة مثل Chrome، Firefox، أو Safari بعد آخر تحديث.

وأخيراً نصح بتحديث نظام التشغيل فور وصول أي Patch أمني، فالتأخير قد يترك جهازك مكشوفاً لأسابيع.

المصدر:

العربيّة

المصدر:

العربيّة